Expert israélien en cybersécurité, le hacker Ilan Graicer décrypte pour « We Demain » la chaîne de responsabilité qui a permis la cyberattaque qui a touché plus de 200 000 utilisateurs de Windows. Il appelle les internautes à effectuer d’urgence leurs mises à jour.

Interrogé par We Demain, cet homme, qui a dirigé pendant huit ans la recherche active de failles en cybersécurité au Centre Blavatnik de Tel Aviv, pointe une longue chaîne de responsabilités, du particulier à Microsoft en passant par la NSA.

Pour comprendre ce qui s’est passé, introduit-il, il faut remonter à l’origine du problème, à savoir une faille de sécurité qui affecte les anciens systèmes d’exploitation Windows, à l’image de Windows XP : « Le problème, c’est que Windows XP n’est plus mis à jour par Microsoft, pour vous pousser à acheter les nouvelles versions, alors qu’il marche encore même s’il est vieux », accuse Ilan Graicer, pour qui Microsoft est clairement responsable.

La NSA piratée… sur ses techniques de piratages !

C’est malheureusement ce qui est arrivé.

Un manque d’informations

« Les entreprises n’osent pas faire des mises à jour, car cela rend souvent les systèmes inutilisables le temps de l’opération, mais à partir du moment où nous utilisons des systèmes informatiques vieux de quinze ans, le risque est là. Il faut donc absolument faire les mises à jour« , alerte Ilan Gracier, pour qui « Microsoft et les autorités publiques n’ont pas assez informé sur le risque encouru ».

Aux utilisateurs de Windows XP et 2003, Ilan Graicer ne saurait que trop conseiller l’installation de nouveaux patchs, mis en ligne suite à l’attaque lancée vendredi 12 mai. À l’attention des utilisateurs de Windows Vista, Windows 7 et 8, le hacker israélien alerte : vous êtes vulnérables si vous n’avez pas mis à jour votre ordinateur depuis le 14 mars.

Quant aux utilisateurs de Windows 10, épargnés lors de cette attaque, ils doivent rester vigilants : les Shadow Brokers ont indiqué, ce mardi, disposer d’outils permettant également d’exploiter des failles dans ce système.

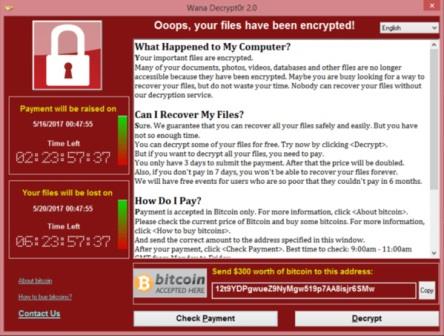

Les ransomwares : + 16 789 % en un an

Pour Ilan Graicer, « deux ou trois personnes qui travaillent pendant quelques mois, en déboursant 10 000 dollars pour acheter quelques lignes de codes, peuvent arriver au résultat de ce week-end. Cela reste donc lucratif pour eux, même s’ils n’ont pour l’instant récolté qu’environ 70 000 dollars, et pensaient probablement en obtenir plus ».

Hallucinant! Mais au fait, à qui profite le crime ?